I 4 migliori strumenti di sicurezza email da includere nella tua azienda IT

Si è scoperto che quasi sette piccole e medie imprese su dieci (69%) hanno subito violazioni importanti dei dati, riuscendo i cybercriminali a bypassare i sistemi di sicurezza delle email già in uso. Un dato davvero preoccupante, che ci ricorda quanto l’email resti ancora oggi uno dei mezzi di comunicazione digitale più usati ma anche uno dei più vulnerabili. Proprio per questo, rimane il canale preferito dagli hacker per sfruttare le falle e penetrare nelle reti aziendali. In questo articolo ti parlerò dei quattro strumenti di sicurezza email fondamentali che ogni infrastruttura dovrebbe avere.

Per le PMI, le minacce via email possono causare danni seri e duraturi. Ma chi deve davvero fare attenzione sono i fornitori di servizi gestiti (MSP), che hanno la responsabilità, o almeno così vengono percepiti, di proteggere i propri clienti. Per loro, anche un solo incidente può significare grosse perdite economiche, problemi di reputazione e complicazioni legali.

Poiché gli hacker continuano a perfezionare le proprie tecniche per superare le difese tradizionali, gli MSP devono puntare su soluzioni progettate specificamente per contrastare le minacce più sofisticate, lasciando da parte le tecnologie obsolete. In questo articolo ti presentiamo i quattro strumenti fondamentali per la protezione della posta elettronica, indispensabili per MSP e aziende che vogliono proteggere sé stesse e i propri clienti.

Migliori strumenti di sicurezza email: Rilevamento delle minacce basato su intelligenza artificiale

In passato, il rilevamento delle minacce via email era di natura reattiva: la difesa si attivava solo dopo che qualcuno era già stato colpito. Le informazioni raccolte venivano poi utilizzate per rafforzare le difese dei sistemi tradizionali, come i gateway email sicuri (SEG), basati su analisi di reputazione e firme. Questo però offriva un vantaggio agli hacker, che potevano facilmente aggirare i filtri modificando lievemente minacce già note, come ad esempio offuscando un link di phishing. Il risultato? Le aziende erano sempre un passo indietro.

I progressi nell’intelligenza artificiale hanno finalmente colmato questo divario. Oggi, grazie a strumenti di rilevamento basati su IA, è possibile implementare una difesa predittiva in grado di intercettare anche le minacce più recenti e ancora sconosciute. Questi strumenti rappresentano i migliori alleati per proteggere la posta elettronica.

Ma attenzione: non tutti i sistemi che dichiarano di usare l’“IA” offrono lo stesso livello di protezione. È fondamentale scegliere soluzioni che utilizzino le tecnologie giuste.

Machine Learning

Il Machine Learning (ML), branca dell’IA, adotta un approccio comportamentale nel filtraggio delle email. Anziché basarsi su blacklist o firme note di malware, rileva comportamenti sospetti e anomalie all’interno di messaggi, URL e allegati. Gli algoritmi ML si addestrano su grandi volumi di email, sia malevoli che non, riuscendo così a identificare caratteristiche ricorrenti nelle varie minacce informatiche. Questo li rende strumenti estremamente efficaci. Ad esempio, la nostra soluzione anti-phishing sfrutta algoritmi ML per analizzare ben 47 caratteristiche tra email e link contenuti.

Computer Vision

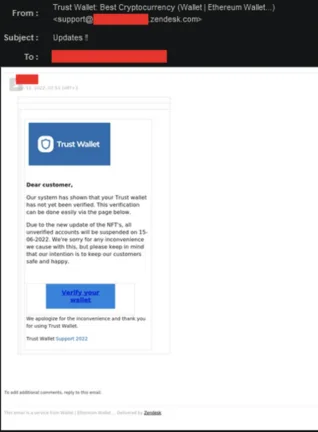

Un’altra branca dell’IA, il Computer Vision, si concentra sull’analisi delle immagini, rilevando comportamenti anomali come la presenza di loghi falsificati utilizzati negli attacchi di phishing. Questa tecnologia è in grado di identificare tecniche di elusione evolute che aggirano i filtri tradizionali, come manipolazioni grafiche che nascondono firme, QR code malevoli e molto altro.

Natural Language Processing

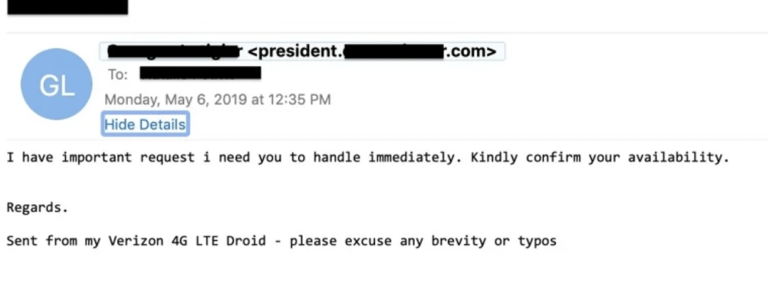

Il Natural Language Processing (NLP) è specializzato nell’analisi del testo e rileva modelli linguistici, grammaticali e stilistici sospetti. Questa tecnologia è particolarmente efficace contro le email di spear phishing, che spesso non contengono allegati né link dannosi, ma sfruttano tecniche di ingegneria sociale per manipolare il destinatario inducendolo ad agire. Un esempio tipico è la creazione di urgenza o paura.

Feedback continuo

Per funzionare davvero bene, l’intelligenza artificiale ha bisogno di grandi quantità di dati: aggiornati, rilevanti e di qualità. È solo grazie a questi elementi che i modelli riescono a evolversi e a individuare anche le minacce più sofisticate, quelle che spesso passano inosservate dai sistemi di difesa tradizionali. Naturalmente, non conta solo la quantità: la qualità delle informazioni è altrettanto cruciale.

Il sistema AI di Hornetsecurity, per esempio, si alimenta con dati in tempo reale provenienti da oltre 1,4 miliardi di caselle email in tutto il mondo. Queste informazioni arrivano sia da processi automatici sia dalle segnalazioni degli utenti. Questo approccio consente di rilevare le minacce più recenti messe in campo dai cybercriminali, con un’accuratezza elevata: pochi falsi positivi (cioè email buone bloccate per errore) e ancora meno falsi negativi (messaggi pericolosi che riescono a passare).

Migliori strumenti di sicurezza email: Gestione unificata delle minacce e motore di risposta

Anche con le tecnologie IA più avanzate, l’identificazione perfetta non è sempre possibile. Alcune minacce riescono comunque a superare le difese iniziali. Per questo motivo è fondamentale dotarsi di una soluzione che consenta una rapida azione correttiva in caso di attacco. Un sistema di gestione e risposta alle minacce rappresenta un ulteriore livello di protezione, consentendo l’identificazione e la neutralizzazione rapida degli attacchi dopo l’avvenuta consegna del messaggio.

Anche in questo caso, non tutte le soluzioni offrono lo stesso livello di efficacia. I migliori strumenti presentano queste due funzionalità fondamentali.

Scansione post-consegna e rimozione automatica

Nel secondo trimestre del 2022, Hornetsecurity ha rilevato 440 milioni di email contenenti phishing e malware in tutto il mondo, un numero destinato a superare quello dell’intero 2021. Quando nuove minacce emergono, la possibilità di sfruttare le vulnerabilità aumenta. È quindi indispensabile garantire una protezione che continui anche dopo la consegna dell’email nella casella dell’utente.

Le tecnologie di scansione post-consegna e rimozione automatica rappresentano il proseguimento naturale della protezione basata su IA all’interno della rete aziendale. Analizzano continuamente il comportamento delle email già ricevute e rimuovono automaticamente quelle dannose, senza necessità di intervento manuale.

Queste soluzioni si basano sulle stesse tecnologie di IA viste in precedenza e sfruttano dati costantemente aggiornati e rilevanti. In questo modo, riducono il rischio di compromissione, rafforzano la sicurezza interna e alleggeriscono il carico di lavoro dell’IT.

Dashboard unificata per rimozione

Quando si parla di gestione delle minacce, il fattore tempo è determinante. Un ritardo può fare la differenza tra il contenimento e la diffusione della minaccia.

Una dashboard centralizzata ti consente di monitorare e gestire tutta la sicurezza email da un unico punto di controllo. Evita così di dover cercare manualmente le minacce tra strumenti diversi o rimuoverle una ad una. Una gestione unificata velocizza l’intervento e aumenta l’efficacia della risposta.

Motore di analisi e Intelligence per le minacce tramite email

Se utilizzi strumenti come SIEM (Security Information and Event Management), EDR (Endpoint Detection and Response) o XDR (Extended Detection and Response), allora non puoi fare a meno di soluzioni per l’intelligence e l’analisi delle minacce email.

Questi strumenti semplificano la gestione della sicurezza informatica, permettendo di raccogliere, monitorare e analizzare i dati provenienti da diversi endpoint. Con queste soluzioni puoi esportare i log delle email, raccogliere prove digitali, confrontare gli eventi tra diverse reti e sviluppare procedure di risposta agli incidenti. Inoltre, permettono di unificare dati altrimenti sparsi, migliorare la visibilità delle minacce e ottimizzare la produttività.

Come sempre, non tutte le soluzioni sono uguali. Cerca motori di intelligence email che includano queste tre funzionalità chiave.

Log export

La soluzione dovrebbe registrare tutte le informazioni relative alle minacce veicolate tramite email che colpiscono la tua azienda e offrire la possibilità di esportare questi dati in un formato compatibile con i sistemi SIEM, EDR o XDR in uso.

Analisi dei file

Lo strumento dovrebbe raccogliere informazioni su file e allegati email, comprese caratteristiche ed elementi malevoli come hash, URL, oggetti, dati decodificati e codice JavaScript.

Download di email e allegati

Lo strumento per la threat intelligence e l’analisi deve consentire di scaricare email e allegati sospetti direttamente dai log, in modo da analizzarne il contenuto. Questo fornisce prove visive utili anche per programmi di formazione alla consapevolezza degli utenti.

I migliori strumenti di sicurezza email: formazione degli utenti

Secondo il rapporto Data Breach Investigations pubblicato da Verizon nel 2022, l’82% delle violazioni di dati coinvolge il fattore umano. Non sorprende, quindi, che gli hacker considerino gli utenti l’anello più debole, e al tempo stesso il più vantaggioso, da sfruttare nella superficie di attacco.

Eppure, con la giusta formazione, anche l’anello più debole può trasformarsi in una risorsa chiave per la sicurezza informatica. Insegnare agli utenti a riconoscere le email di phishing e a reagire nel modo corretto è una delle strategie più efficaci per proteggere l’organizzazione. Quando le persone sono preparate, diventano una vera e propria barriera attiva contro le minacce, contribuendo a rafforzare l’ultima linea di difesa.

Per assicurarti una formazione veramente efficace, scegli programmi che offrano queste tre caratteristiche:

Personalizzazione

I programmi di simulazione di attacchi informatici spesso espongono i partecipanti a scenari ipotetici che raramente rispecchiano ciò che affrontano realmente, in termini di contenuto, contesto e tempistiche delle interazioni email. Questo approccio è tipico della formazione standardizzata, che rimane identica a prescindere dal profilo dell’utente.

La formazione personalizzata segue una logica opposta: si adatta alle esigenze e al contesto specifico dell’utente, offrendo così maggiori probabilità che le conoscenze vengano effettivamente applicate in modo efficace.

Nel caso della formazione alla sicurezza, il programma dovrebbe istruire gli utenti a riconoscere e gestire le minacce email sulla base di esempi concreti, simili a quelli che incontrano ogni giorno. Per esempio, il servizio automatico di Security Awareness di Hornetsecurity fornisce una formazione tempestiva e personalizzata, simulando contenuti e contesti realistici basati sulle reali interazioni email dell’utente.

Tempestività

Le minacce informatiche si manifestano inaspettatamente, e lo stesso dovrebbe valere per la formazione. L’apprendimento non deve avvenire solo in momenti programmati, ma esattamente quando serve di più: nel momento in cui l’utente entra in contatto con una minaccia. Questo approccio aumenta il livello di attenzione e l’efficacia della risposta, riducendo il rischio che l’utente venga compromesso.

Attualità

Poiché le minacce informatiche evolvono costantemente, anche la formazione deve tenere il passo. Mentre i fornitori di soluzioni di sicurezza sviluppano strumenti sempre più sofisticati, gli hacker affinano tecniche di elusione altrettanto avanzate. Questo ciclo continuo non accenna a fermarsi, quindi la formazione deve aggiornarsi costantemente. Ciò significa esporre gli utenti a scenari basati su minacce reali e recenti, rilevate in tempo reale su scala globale, per mantenerli preparati contro le tecniche più recenti.

I migliori strumenti di sicurezza email: l’importanza di una soluzione integrata

I quattro strumenti di sicurezza email presentati finora sono fondamentali per difendere i tuoi clienti dalle minacce più evolute diffuse via posta elettronica. Oltre alla protezione, offrono anche il vantaggio di permetterti di costruire e ampliare la tua offerta di servizi di sicurezza gestita, senza aumentare il carico del team né sottrarre risorse ad altri ambiti operativi.

Tuttavia, il panorama della cybersicurezza è già saturo di strumenti stand-alone. È per questo che conviene affidarsi a soluzioni integrate che combinino tutti e quattro questi strumenti in una piattaforma unica e a bassa complessità operativa, come Total Protection per Microsoft 365.

Scopri di più su come configurare la migliore soluzione di sicurezza email per la tua organizzazione e proteggere efficacemente i tuoi utenti: richiedi una demo.