¡Llegamos al final! Nuestro viaje a través de la historia de la criptografía ya está casi terminado, pero todavía tenemos algunas últimas paradas por delante. Después de la última parte, donde hablamos del cifrado simétrico y los métodos de cifrado basados en Data Encryption Standard (DES) y Advanced Encryption Standard (AES), en este artículo, queremos echar un vistazo más de cerca al cifrado asimétrico. También vislumbraremos técnicas de ciberataques como Man-in-the-middle (MiTM) y ataques de fuerza bruta. Por último, nos atreveremos a echar un vistazo al futuro con el término clave: la criptografía cuántica.

Prepárate y disfruta de las últimas paradas antes de dar el último adiós a la historia de la criptografía.

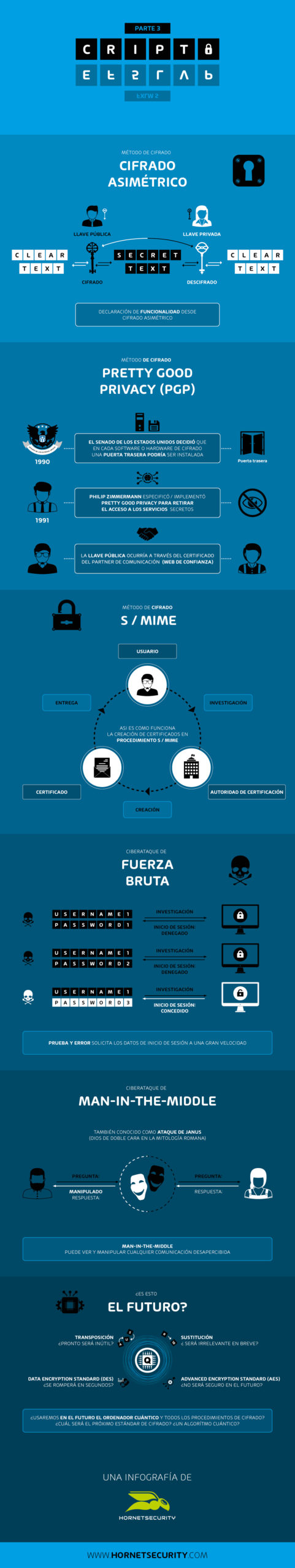

It’s a match: cifrado asimétrico con un par de claves

Como se mencionó en el último post, el cifrado asimétrico utiliza un par de claves. La clave pública que está disponible para todos los participantes de la comunicación y la clave privada como segunda clave, que permanece secreta para cada partner de comunicación. La clave privada garantiza que el mensaje se puede descifrar.

Por ello, si deseas enviar un mensaje cifrado a un destinatario, primero se requiere la clave pública del destinatario. Esta clave se puede caracterizar como una especie de «clave desechable» porque sólo puede cifrar, pero no descifrar. Un ejemplo muy común de ilustración es el buzón en el correo tradicional: el remitente conoce la dirección del destinatario y puede lanzar la carta en su buzón de correo. Sin embargo, el destinatario no puede sacar la carta a través de esta ruta. Así que aquí, se necesita otra clave para abrir el buzón de correo y luego llegar a la carta. Del mismo modo, el destinatario solo puede descifrar el mensaje con su clave privada.

En 1974 Ralph Merkle dio el primer paso hacia el desarrollo del criptosistema asimétrico con el Puzzle Merkles llamado así en su honor. El primer método de cifrado asimétrico fue desarrollado por los criptógrafos del MIT en 1977: el método RSA. Sin embargo, este método es muy vulnerable a los ataques porque funciona de forma predeterminada, y, por lo tanto, es fácil de descifrar.

Echemos un vistazo más de cerca de dos estándares de cifrado asimétricos conocidos y utilizados activamente. Nos dirigimos a nuestra primera estación.

Bastante bueno: Pretty Good Privacy

En la década de 1990, el Senado de los Estados Unidos decidió que debía integrarse una puerta trasera en cualquier software o hardware de cifrado. Pretty Good Privacy, o PGP para abreviar, fue entonces especificado por Philip Zimmermann en 1991. Con este desarrollo, se persiguió el objetivo de que todos los ciudadanos estadounidenses y los movimientos ciudadanos pudieran intercambiar mensajes cifrados y evadir el acceso de las agencias de inteligencia.

Dado que la Ley de Exportación de los Estados Unidos impidió una exportación sin licencia del código fuente de PGP, fue escrito como un libro por más de 60 voluntarios. El libro no estaba sujeto a restricciones de exportación en ese momento y, por lo tanto, podía exportarse legalmente desde los Estados Unidos para dar a conocer el código en todo el mundo.

En 1997, PGP fue adquirida por McAfee e integrada en su cartera de productos. En 2002, la empresa abandonó la marca. Se dice que la razón de esto fue la fuerte crítica al código fuente no revelado de PGP. Hasta 2010, la recién fundada PGP Corporation poseía todos los derechos sobre PGP hasta que fue vendida a Symantec en 2010.

PGP se basa en un concepto de cifrado con dos funciones principales: cifrado y firma de un mensaje. Como se explicó anteriormente, se utilizan un par de claves para el cifrado. Sin embargo, PGP no cifra todo el mensaje de forma asimétrica, sino solo la sesión utilizada. El mensaje real se codifica simétricamente. La razón de este cifrado híbrido es el esfuerzo computacional excesivo con un cifrado puramente asimétrico.

Además del cifrado, la clave pública también se puede utilizar para generar firmas, que se pueden usar para comprobar la autenticidad del mensaje. Esto garantiza la veracidad, integridad y confidencialidad del mensaje. Para ello, la clave pública debe autenticarse con las claves privadas de los demás partners de comunicación. Estos procedimientos también se denominan Web of Trust (WoT). Este tipo de modelo de confianza es beneficioso si deseamos permanecer como anónimos. Los usuarios prominentes del cifrado PGP son, por lo tanto, denunciantes como Edward Snowden. La seguridad de PGP solo está garantizada siempre y cuando los usuarios mantengan sus claves privadas en secreto.

Estamos dando un salto desde el PGP desarrollado en 1991 a 1999, al nacimiento de otro estándar de cifrado asimétrico.

S/MIME

El método de cifrado, S/MIME, publicado en 1999, también se basa en las principales aplicaciones de firma y cifrado, y, por lo tanto, funciona de manera similar a PGP. Sin embargo, si deseas cifrar y firmar tus correos electrónicos con S/MIME, debes registrarte con una entidad de certificación adecuada y solicitar un certificado. La certificación de la clave pública por parte de los demás partners de comunicación, como es el caso de PGP, se sustituye aquí por un certificado formal. El partner de comunicación puede entonces ver en la información de encabezado del mensaje desde qué entidad de certificación el remitente ha recibido su certificado y, si es necesario, tener su identidad confirmada a través de este organismo. Las empresas en particular utilizan S/MIME en su cifrado de correo electrónico.

Básicamente, ambos métodos de cifrado mencionados solo son seguros siempre y cuando la clave privada se mantenga en secreto. Sin embargo, en 2018 un equipo de investigadores de la Universidad de Ciencias Aplicadas de Münster, la Universidad del Ruhr Bochum y la Universidad de Lovaina publicó un documento que cuestionaba la seguridad de los estándares de cifrado PGP y S/MIME y así atrajo gran atención. Sin embargo, los resultados de la investigación no se centraron en los protocolos en sí, sino en una vulnerabilidad en los clientes de correo como Thunderbird, Apple-Mail y Co. El tema fue retomado en los informes de los medios de comunicación bajo»Efail» en todo el mundo.

Ahora queremos salir del terreno de los diversos métodos de cifrado y mirar hacia las próximas estaciones de este viaje, donde veremos a qué ataques están expuestas ambas herramientas de cifrado, así como el propio tráfico de datos.

Prueba y error con ataques de fuerza bruta

Los ataques de fuerza bruta se utilizan para obtener información mediante el método de prueba y error. Con la ayuda de un software apropiado, se pueden probar varias combinaciones de caracteres en un corto período para obtener acceso ilegal a la información deseada. Este método se utiliza a menudo para descifrar contraseñas, pero también se usa para descifrar el texto cifrado. En esta búsqueda completa de claves, todas las posibles combinaciones de claves se prueban «exhaustivamente».

Como ya se explicó en el último artículo, el algoritmo de cifrado DES fue craqueado mediante un ataque de fuerza bruta, ya que «sólo» son posibles unos 72 billardos de combinaciones con una longitud de clave de 56 bits. De acuerdo con esto, un ataque de fuerza bruta puede ser contrarrestado con los modernos algoritmos de cifrado usando una llave suficientemente larga. Sería inútil comenzar un ataque de fuerza bruta aquí, ya que el esfuerzo de computación necesario sería demasiado alto. Sin embargo, hay ataques matemáticos que reducen considerablemente la complejidad de la clave, como el ataque de la raíz cuadrada. Además, existe otra variante para asegurar estos ataques, que probablemente ya conozcas: después de X intentos fallidos de acceso a tu smartphone, éste se bloqueará durante un cierto tiempo.

Nuestra próxima parada está dedicada a una técnica de ataque que puede intervenir cualquier tráfico de datos y por lo tanto, es particularmente peligrosa.

Encubierto con ataques “Man-in-the-middle”

En un ataque de man-in-the-middle, también conocido como ataque Janus (mitología romana), un tercero pasa desapercibido entre dos partners de comunicación. Al hacerlo, engaña al otro para que sea la contraparte real. El objetivo de este ataque es ver o incluso manipular el tráfico de datos a voluntad. Dependiendo de la aplicación, los escenarios de ataque son diversos. Un vector de ataque popular es, por ejemplo, una red wi-fi abierta establecida por el atacante al que se conecta la víctima. El ciberdelincuente puede así leer cualquier información mientras la víctima navega por Internet sin cuidado. La comunicación por correo electrónico cifrado también puede ser atacada de acuerdo con el mismo principio:

El atacante transmite su clave pública al remitente, pero le engaña con la clave pública del destinatario legítimo. El remitente ahora cifra el mensaje con la clave pública, que también está disponible para el atacante, que lo descifra con su clave privada y puede leer y manipular el mensaje. Para asegurarse de que los partners de comunicación no lo descubran, el atacante cifra el mensaje con la clave pública del destinatario legítimo y se lo reenvía para que el usuario pueda recibir y descifrar el mensaje ahora manipulado.

Para evitar este tipo de ataque, la autenticidad de las claves públicas debe ser verificada, por ejemplo, mediante certificados apropiados, como es el caso de S/MIME.

Un vistazo a lo que podría venirnos

Estamos al final de nuestro viaje. Esperamos que hayas disfrutado y que a lo largo del viaje hayas podido aprender y empacar tu maleta con nuevos conocimientos. Por último, echemos un vistazo rápido al futuro. Probablemente habrás leído mucho sobre ello en los medios: ordenadores cuánticos. Son los ordenadores más poderosos y rápidos del mundo. La pregunta que surge aquí en este contexto: ¿Está nuestro método de cifrado actual a salvo de los ordenadores cuánticos? ¿Qué crees?