Malware

Was ist Malware? Welche Arten von Malware gibt es?

Der Begriff Malware steht für alle erdenklichen Arten bösartiger Software. Hierbei liegt der Fokus auf Schadsoftware, die unwissentlich heruntergeladen wird, um einen Schaden zu verursachen. Der Verlust von Daten oder die Beschädigung des Geräts sind häufig die Folge. Ein möglichst effektiver Schutz vor Malware ist daher wichtig. Doch was genau steckt hinter den vielen Arten der Schadsoftware und was können Sie gegen einen möglichen Befall tun?

Inhaltsverzeichnis

Was ist Malware?

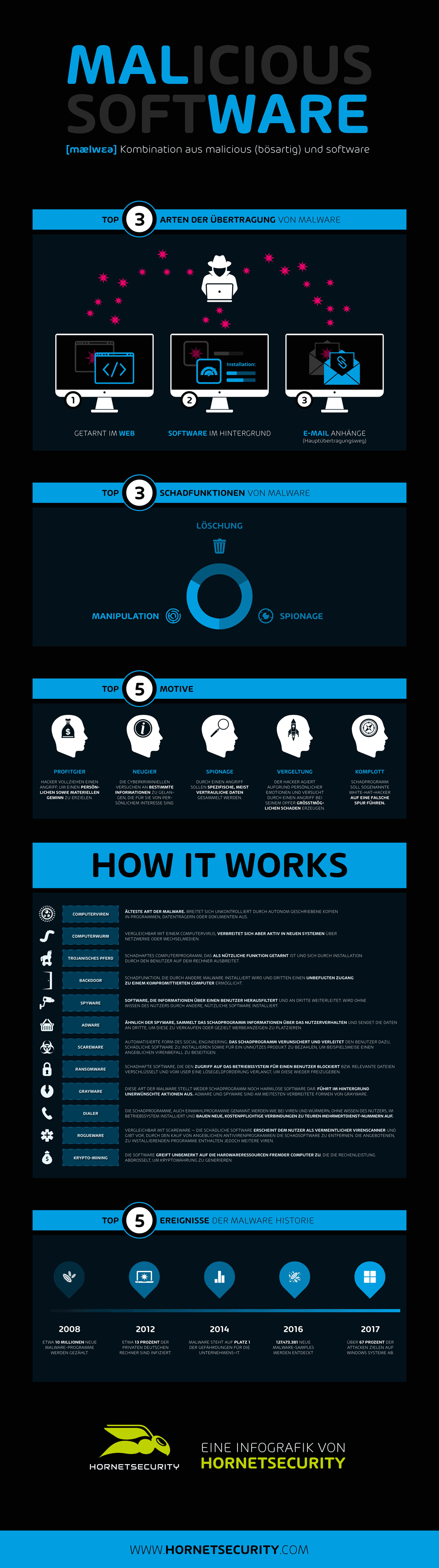

Häufig wird Malware mit Computerviren gleichgesetzt. Doch Viren sind nur eine der vielen Unterkategorien von Malware. Die damit verbundene Schadsoftware basiert in der Regel auf einem verschlüsselten Code, den Sie beispielsweise mit dem Download eines digitalen Produkts oder durch das Öffnen einer Seite erhalten. Dieser verbreitet sich anschließend über verschiedenste Quellen und ist durch den Download auf dem betroffenen Gerät aktiv.

Die Folgen müssen nicht immer auf den ersten Blick ersichtlich werden. Nicht jede Schadsoftware wird innerhalb kürzester Zeit aktiv. Auch zum Scannen von Daten können sich kleine Programme einschleichen, die den Datenstrom analysieren, Passwörter abgreifen und erst auf lange Sicht einen bemerkbaren Schaden verursachen. Vorsicht ist aus diesem Grund das höchste Gebot, um einen Angriff aus dem Internet effektiv verhindern zu können. Vor allem in Unternehmen mit internen Netzwerken sollte daher alles darangesetzt werden, den Eingriff von Malware zu vermeiden.

Welche Arten von Malware gibt es?

Grundsätzlich lässt sich im Bereich der Malware zwischen verschiedensten Kategorien unterscheiden. Die folgenden sechs Unterteilungen sind ein guter Ansatz, um möglichst viele Softwares zu definieren und jeden entstehenden Schaden in eine passende Kategorie einzuordnen.

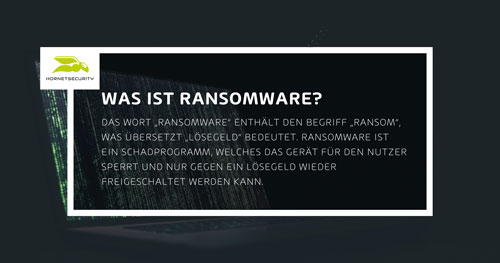

Ransomware

Bei Ransomware wird in den meisten Fällen der Zugriff auf bestimmte Datenbereiche oder auf das gesamte System gesperrt. Anschließend folgt eine Lösegeldforderung, die zu einer angeblichen Freigabe der blockierten Daten führen soll. Eine Garantie gibt es jedoch nicht.

Eine tiefergehende Erklärung zum Thema Ransomware erhalten Sie hier

Spyware

Mit Spyware werden konkrete Informationen zu den vorhandenen Daten und den Systemen des Geräts gesammelt. Dadurch lässt sich die Internetaktivität einer Person überwachen, um die ermittelten Daten anschließend an potenzielle Angreifer weiterzuleiten. Hierzu gehören zum Beispiel Anmeldeoptionen, Bezahldaten oder Kreditkarteninformationen.

Würmer

Würmer haben das Ziel, verschiedenste Bereiche des Computers zu durchdringen. Hierzu infiziert der Wurm zunächst das Gerät, repliziert sich und breitet sich daraufhin auf weiteren Geräten aus. Häufig dienen Würmer der Übermittlung von Daten und integrieren weitere Schadsoftware, die die Sicherheit des Geräts einschränkt. Andere Würmer dienen lediglich der Überlastung eines Geräts, in dem sie durch ihre Replizierung Netzwerke verstopfen.

Adware

Eine der häufigsten Erscheinungen der Schadsoftware ist die Adware. Hierbei wird das Opfer mit einer Vielzahl an Werbeanzeigen konfrontiert, wozu beispielsweise Spiele, Symbolleisten oder kostenpflichtige Abos gehören. Zudem sammelt die Adware personenbezogene Daten und verwendet diese, um die Werbung zu optimieren und mehr Einnahmen zu erzielen.Trojaner

Ein Trojaner dient dem versteckten Angriff, um als auf den ersten Blick legitime Software für eine Infiltrierung des Geräts zu sorgen. In den meisten Fällen wird der Trojaner nach der Installation aktiviert, wobei häufig zusätzliche Malware heruntergeladen wird. So kann es vereinzelt mehrere Monate dauern, bis der Schaden lokalisiert und erfolgreich beseitigt werden kann.

Botnets

Bei Botnets handelt es sich um eine Art Netzwerk. Die damit verbundenen Geräte oder Codes sind in der Lage, Malware auszuführen und eine Gruppe von Geräten zu infizieren. Durch das wachsende Netzwerk stehen immer mehr Geräte zur Koordinierung neuer Angriffe zur Verfügung, die den Schaden verstärken können.

Was bewirkt Malware?

Mit den verschiedenen Arten gibt es zahlreiche Risikofaktoren für Ihre Geräte. Die Ransomware ist an dieser Stelle die direkteste Form der Malware und zeigt sich innerhalb weniger Sekunden nach der Installation. Andere Schadsoftware zeigt erst zu einem späteren Zeitpunkt ihre Wirkung und bleibt zunächst unauffällig. So führen sie erst später zum eigentlichen Schaden, während in der Zwischenzeit Nutzerdaten gesammelt werden.

In der Regel ist Malware darauf programmiert, einen konkreten Schaden zu verursachen. Sie dient als Mittel zum Zweck und beschafft die erforderlichen Daten für den Hacker. Es folgen beispielsweise Finanzbetrug oder Identitätsdiebstahl. Aus diesem Grund ist es wichtig, Malware rechtzeitig zu identifizieren und im Anschluss zu entfernen. Mithilfe eines Malware Scanners wird es möglich, Gefahren vor ihrer Aktivierung zu erkennen und die Software von den betroffenen Geräten zu entfernen.

Welche Geräte sind anfällig?

Grundsätzlich ist kein Gerät vor dem Befall von Malware geschützt. Besonders das Betriebssystem Android ist bei unzureichendem Schutz gefährdet. Auch bei iOS kann es zu derartigen Risiken kommen, diese sind aufgrund der Sicherheitsarchitektur jedoch deutlich seltener. Dennoch zeigt sich vor allem an Mac-Geräten, dass die Entwicklung der Malware keine Pause macht, denn mittlerweile gibt es auch hier Malware, die die implementierten Sicherheitssysteme automatisch deaktiviert.

Ein bekanntes Beispiel für eine auf MacOS spezialisierte Malware ist CrescentCore. Die Malware geht innerhalb des Geräts auf die Suche nach bestehenden Antivirenprogrammen und Sicherheitslösungen. Sobald derartige Vorrichtungen gefunden wurden, beendet die Schadsoftware alle Programme, um eine Erkennung unmöglich zu machen. Anschließend ist auf den Geräten kein Schutz mehr aktiv, was sie für jede Art von Malware anfällig werden lässt. Aus diesem Grund bietet sich ein regelmäßiger Blick auf die eigenen Systeme stets an.

Wie lässt sich ein Befall ermitteln?

In der Regel lässt sich mit einem Malware Scanner schnell ermitteln, welche Programme auf dem Gerät für einen Schaden sorgen können. Doch nicht immer ist ein derartiger Scanner bereits auf dem Gerät erhalten. Die folgenden drei Symptome sollten Sie aus diesem Grund kennen, um auf die mögliche Wirkung von Malware aufmerksam zu werden:

- =Der Computer funktioniert deutlich langsamer als gewohnt

- =Der Speicherplatz wird auch ohne neue Programme geringer

- =Pop-Ups und unerwünschte Programme werden angezeigt

- =Bestimmte Bereiche innerhalb der Daten sind verschlüsselt

Sollten Sie einen der dargelegten Fälle bemerken, bietet sich die Installation eines Malware Scanners an. Mit diesem fällt es leicht, einen Befall auch ohne eigene Kenntnisse gezielt zu ermitteln. So müssen nicht erst große Schäden am Gerät entstehen.

Schutz vor Malware

Durch das Entfernen der Malware ist diese in den meisten Fällen vollständig vom Gerät gelöscht. Ein Malware Scanner ist in dieser Hinsicht eine gute Investition, um bei sämtlichen Betriebssystemen den Überblick zu behalten und die Malware zuverlässig zu beseitigen. Auch kostenlose Programme sind zu diesem Zweck durchaus erhältlich und sorgen auf Wunsch für mehr Transparenz auf den eigenen Geräten. Häufig befällt Malware den Computer via E-Mail. So kann diese zum Beispiel über eine Phishing E-Mail kommen. Hiervor kann man sich bereits schützen, bevor die Schadsoftware auf dem Computer ist. Dies funktioniert für Unternehmen zum Beispiel mit Spam and Malware Protection oder Advanced Threat Protection von Hornetsecurity.

Besuchen Sie unsere Wissensdatenbank

Hat Ihnen unser Beitrag aus der Wissensdatenbank zum Thema Malware gefallen? Dann gelangen Sie hier zur Übersichtsseite unserer Wissensdatenbank. Dort erfahren Sie mehr über Themen, wie Crypto Mining, IT-Sicherheit, DDoS-Attacken, Kryptographie, Cryptolocker Virus, Phishing, Brute-Force-Angriffe, GoBD, Cyber Kill Chain und Emotet.